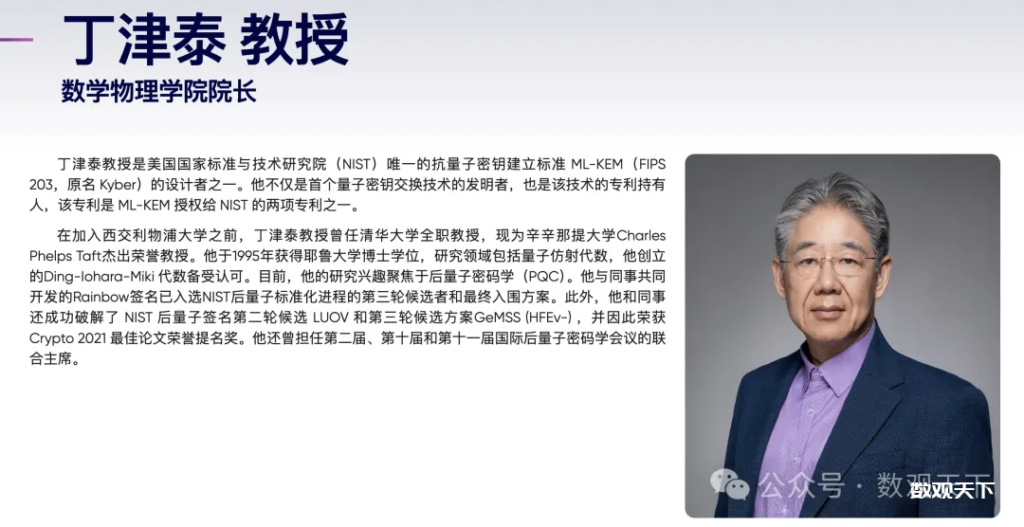

· 作者简介 ·

丁津泰,Email: Jintai.Ding@gmail.com,西交利物浦大学 数学与物理学院

丁津泰教授是美国国家标准与技术研究院(NIST)唯一的抗量子密钥建立标准 ML-KEM(FIPS 203,原名 Kyber)的设计者之一。

他不仅是首个量子密钥交换技术的发明者,也是该技术的专利持有人,该专利是 ML-KEM 授权给 NIST 的两项专利之一。

目前,他的研究兴趣聚焦于后量子密码学(PQC)。

目前,他的研究兴趣聚焦于后量子密码学(PQC)。

他与同事共同开发的Rainbow签名已入选NIST后量子标准化进程的第三轮候选者和最终入围方案。

量子计算的发展引发了对现有密码学标准影响的担忧,并强调了可靠安全解决方案的需求。

后量子密码学(PQC)被提出作为关键路径,提供对量子计算机攻击的防护,而量子密钥分发(QKD)则无法做到这一点。

尽管像NSA和BSI等政府机构承认QKD的局限性,但他们对普通大众的解释往往缺乏清晰度。

本文旨在提出一个明确的论点,强调公钥密码学“一对多”的特性和其在量子时代确保大规模计算机网络安全的重要性。

引言

密码学是数字时代安全可靠通信的基石。然而,量子计算的到来对当前的密码学协议,尤其是公钥密码学,构成了威胁。尽管QKD被提出作为解决方案,本文主张后量子密码学作为保障数字基础设施的关键工具,认为QKD在现代网络环境中是一种不可扩展且基本无关的措施。

传统对称密码学与可扩展性

虽然对称密钥密码学在计算效率上优越,但它需要事先进行安全的密钥交换,并且基于“一对一”原理。这在大规模网络化组织中创造了一个重大挑战,因为随着网络的扩展,管理所需的成对密钥变得越来越困难。这一局限性突显了传统对称密码学在今天互联互通世界中的不足。[1]

公钥密码学的出现

20世纪60年代,大型计算机网络的出现需要更高效的密码学解决方案。公钥密码学(PKC)凭借其“一对多”的特性应运而生。使用PKC,个人可以公开广播他们的公钥,允许世界任何地方的人使用该公钥与其安全通信或验证其文档的真实性。这种“一对多”的解决方案对于在广泛的网络中建立高效的信任和安全至关重要,是现代数字经济的基础。[1,2]

密钥分发:有限的范围

QKD虽然在某些有限的情况下从理论上来说是安全的,但它依赖于量子力学原理,通过量子信道建立两方之间的安全密钥交换。

然而,QKD的安全性仅依赖于侦测窃听,这使其本质上成为一种“一对一”的结构。

它的应用范围因此在多设备的复杂网络生态系统中受到限制。[1,3]

此外,QKD的有效性与底层网络的质量密切相关,使其在动态和移动环境中的应用受到阻碍。[1,3]

虽然QKD可以进行一对一的密钥交换,但它无法进行认证的密钥交换,而认证密钥交换对于防止中间人攻击至关重要。[3]

QKD的局限性还表现在几个方面:

- 有限的范围和可扩展性

QKD基于“一对一”原则,需要专用的点对点连接。

这使其本质上不适用于复杂的网络环境,在这些环境中,众多设备需要同时进行通信。

相比之下,公钥密码学(PKC)的“一对多”架构允许单个实体通过单一的公钥与多个方进行安全通信,非常适合大规模网络。

- 对网络质量的依赖不可避免

与独立于传输介质的PKC系统不同,QKD需要完美的网络条件才能正常工作。

QKD这种对无懈可击基础设施的依赖不切实际,尤其是在各种质量的移动设备普遍存在的情况下。

任何干扰或信号的波动都可能破坏用于密钥交换的脆弱量子态,导致错误和通信失败。[1,8,9]

这种对特定物理基础设施的依赖进一步限制了其在今天多样化和动态网络环境中的可扩展性和实用性。

在这些环境中,信号强度和质量可能会显著波动。

正是由于公钥加密相对于网络的独立性,使我们能够使用后量子密码(PQC)重建公钥基础设施(PKI),进而让我们能够在网络上“路由”,而QKD则无法做到这一点。

- 对攻击和拒绝服务的脆弱性

尽管QKD的理论安全性建立在侦测窃听的能力上,但实际应用中,它已被证明容易受到各种攻击,包括利用QKD设备的物理特性进行的攻击。

具有讽刺意味的是,QKD对窃听的敏感性使其也容易受到拒绝服务攻击,攻击者可以通过干扰量子信道来阻止密钥交换。

- 高成本和复杂的基础设施

QKD需要专门且昂贵的硬件,如单光子源和探测器[7]。

这一成本壁垒进一步限制了其广泛采用的实际性,尤其是对于个人用户和小型企业而言。

此外,建设和维护必要的基础设施,包括专用的光纤连接或自由空间传输设备,也增加了进一步的复杂性和费用。

包括NSA、BSI、ANSSI和瑞典NCSA等多个国家的网络安全机构已经认识到QKD的局限性,并建议优先过渡到后量子密码学(PQC)。

他们承认QKD可能在特定高安全性环境中具有独特的应用,前提是在这种环境下QKD对成本和基础设施的高需求是可以被接受的。

但他们强调,QKD不能取代传统的公钥密码学或对称密钥密码学成为量子时代保护数字通信的主要手段。

后量子密码学的迫切性

后量子密码学(PQC)为防御量子攻击提供了一个有前景的路径。

PQC算法设计用于抵抗经典计算机和量子计算机的攻击,确保数字系统的长期安全性。

与QKD不同,PQC可以在现有的经典硬件上实现,并无缝集成到当前的通信基础设施中。

这种可操作性使得PQC成为一种更具成本效益且易于部署的解决方案,与QKD相比,它需要的专用设备和基础设施更少。

美国国家标准与技术研究院(NIST)正在进行PQC算法的标准化工作,兑现着其面向全球做出的开发和实现后量子密码学标准的承诺。

随着量子时代的到来,我们需要能够抵抗量子计算机计算能力的密码系统。

PQC提供的算法被认为能够抵抗量子技术的攻击,确保数字社会的持续性和安全性。

由于公钥密码学(PKC)是当前安全交易、身份认证和通信协议的基础,用量子抗性变体替代它至关重要。

总结

随着量子计算时代的到来,后量子密码学作为唯一可行的候选者,凭借其可扩展性、可靠性以及不依赖网络条件的特性,成为确保数字基础设施安全的关键。[1,10,11]

虽然QKD可能在某些特定领域有应用,但其固有的局限性,包括对网络质量的依赖以及“一对一”特性,使其无法有效地保护我们日益互联的社会。[1,3,5,9]

因此,优先发展和实施后量子密码学解决方案是强化数字网络,防御量子威胁的必要措施。[12]

参考文献:

[1] 美国国家安全局 (NSA). (无日期). 量子密钥分发(QKD)与量子密码学(QC)。检索自

https://www.nsa.gov/Cybersecurity/Quantum-Key-Distribution-QKD-and-Quantum-Cryptography-QC/

[2] Diffie, W., & Hellman, M. E. (1976). 现代密码学的新方向。IEEE信息理论杂志。

[3] Baran, P. (1964). 关于分布式通信:I. 分布式通信网络介绍。RAND公司。

[4] Rivest, R. L., Shamir, A., & Adleman, L. (1978). 获得数字签名和公钥密码系统的方法。ACM通讯。

[5] Bennett, C. H., & Brassard, G. (1984). 量子密码学:公钥分发和硬币抛掷。IEEE国际计算机、系统和信号处理会议论文集。

[6] Xiao, L., 等. (2020). 从实践角度看量子密钥分发的局限性。量子科学与技术。

[7] Sasaki, M., 等. (2011). 在东京QKD网络中进行量子密钥分发的现场测试。Optics Express。

[8] Lydersen, L., 等. (2010). 通过定制的亮度照明攻击商业量子密码学系统。Nature Photonics。

[9] Chen, L., 等. (2016). 后量子密码学报告。美国国家标准与技术研究院(NIST)。

[10] 后量子密码学项目 NIST. https://www.nist.gov/pqcrypto

[11] 向后量子密码学迁移,NCCOE.

https://www.nccoe.nist.gov/crypto-agility-considerations-migrating-post-quantum-cryptographic-algorithms

[12] ANSSI, BSI, NLNCSA 和瑞典NCSA. (2023). 量子密钥分发立场文件。https://www.bsi.bund.de/SharedDocs/Downloads/EN/BSI/Crypto/Quantum_Positionspapier.pdf?

来源:https://sites.google.com/view/jintaiding/

暂无评论内容