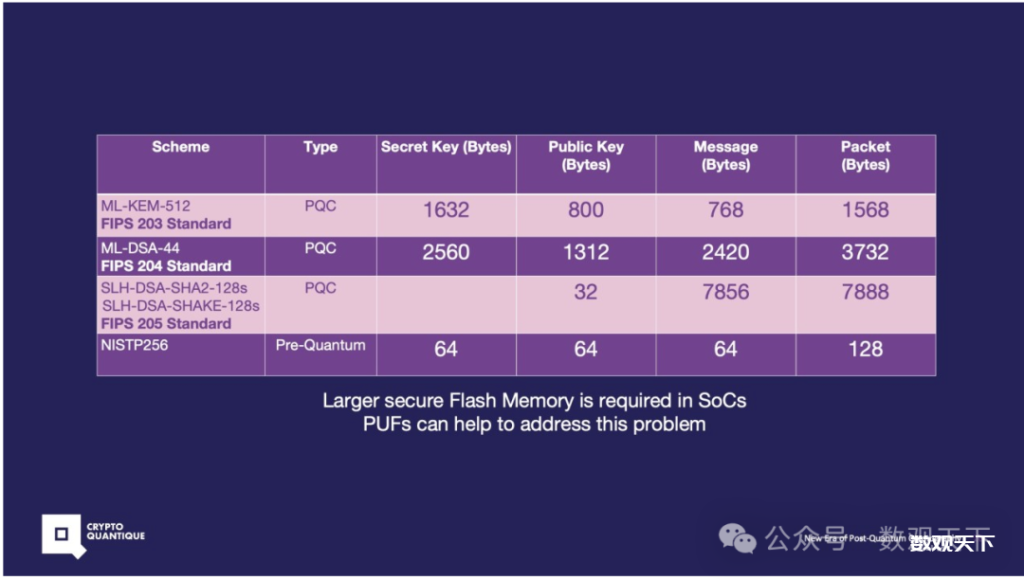

2024年8月,NIST发布首批通过的3项后量子加密标准:

-

ML-KEM是基于模块格的密钥封装机制,速度很快,适用于快速加密操作,如安全访问网站。

-

ML-DSA则是用于数字签名的标准,能够确保文件或软件在传输过程中的完整性和真实性。

-

SLH-DSA同样是一种数字签名标准,但其安全性更强,代价是需要更大的签名或更长的签名生成时间。

随着后量子密码学(PQC)标准的发布,人们很容易产生一种错觉,认为实施这些标准相对简单。

为了揭示未来面临的挑战,《EE Times Europe》采访了 Crypto Quantique(London) CEO Shahram Mossayebi。

Crypto Quantique是一家英国的量子驱动的网络安全公司,专注于量子物理学、软件工程和模拟芯片设计,致力于应对日益增长的端到端物联网(IoT)安全挑战。

Q:过去几年PQC备受关注,但随着最终标准的发布,热度逐渐下降。安全专家们是在默默推进 PQC实施,还是面临着严峻的挑战?

Mossayebi:

这对所有行业来说都将是一项浩大而艰巨的任务。

从半导体的角度来看,所有这些新举措的挑战在于侧信道攻击、效率以及内存管理方面。接下来,企业必须更新所有包含硬件安全模块(HSM)的硬件设备,我认为这需要五年时间。

虽然现在新的 MCU 开始具备内置的 PQC 能力,但企业端还面临另一项巨大挑战。企业不仅需要硬件支持新算法以实现完全的端到端安全,而且还需要找出、管理和更新大量运行旧加密算法的软件。

美国网络安全和基础设施安全局(CISA)已经制定了建议和工具,用于规划和实施 PQC 算法,无论是暂时过渡到混合(经典加密+ PQC)机制,还是进行全面的 PQC 部署。

Q:侧信道攻击正日益成为网络安全实施中的重要内容。由于低成本在线工具的广泛普及,攻击者在部署侧信道攻击载体方面变得更加狡猾和富有创意。抵抗侧信道攻击是否是 PQC 规范测试和筛选过程的一部分?

Mossayebi:

是的,侧信道攻击将是让 PQC 算法运行起来的难点之一,但显然,我们从过去吸取了很多经验。

在评估 PQC 候选算法时,NIST认真考虑了侧信道攻击,一些算法在早期阶段就被淘汰了。这是因为我们早知道这些算法将使用的数学类型,因此几乎不可能保障这些算法免受侧信道攻击。

如果查看 FIPS 203、FIPS 204和 FIPS 205标准,其中一些标准里包含侧信道攻击章节。NIST已经明确指出,在实施这些算法时必须了解侧信道攻击类型。

在这方面已经产出了一些优秀的成果,但现实中我们是在一块硅片上用新代码实现这些标准。大家还需要一些时间来根据研究和探索找出最安全的设计方法。

Q:与嵌入式系统的困难相比,在企业系统中实施 PQC 算法是否纯粹是软件挑战?

Mossayebi:

大多数人可能认为,对于企业系统来说这仅仅是软件问题,但实际上软件是运行在硬件上的,而在密码学方面总存在一个问题:是否有一个安全的环境来运行密码学?

首先,是否有支持 PQC 的 HSM?某些 HSM 可能比其他 HSM 更容易升级以支持 PQC。谷歌和其他一些云基础设施提供商已经开始使用 PQC 来运行 TLS 通信。显然,他们已经构建了HSM 基础设施,具备幕后所需的一切,并从经典密码学升级而来。

然而,即使在升级软件时,从企业基础设施的角度来看,公钥基础设施(PKI)在这样的大型组织中可能非常庞大,使用了大量不同的证书用于各种用途。

Q:在嵌入式领域,特别是对于像资产追踪器这样的资源受限的物联网设备,存在哪些挑战?

Mossayebi:

PQC与现在使用的现有经典加密系统相比,一个主要问题是它对资源的要求很高,不仅从计算角度,还包括其所需的存储和带宽。

在当前的加密生态系统中,你只需要几字节的内存,而 PQC 的内存需求跃升至数百字节或数千字节,导致了巨大的爆炸性增长。

目前业界和学术界正在探索如何以对物联网占用更少空间的方式集成和实施 PQC,无论是采用混合模型还是更优化的算法实现方式。关于如何在资源受限的设备上实施 PQC 所面临的问题,正在形成一种研究趋势。

新近发布的PQC算法提供了更高的安全余量,但需要更大的内存分配、处理能力和带宽。

Q:Crypto Quantique 如何应对 PQC 挑战?

Mossayebi:

我们认识到闪存成本高昂且难以管理,尤其是在工艺节点较低的情况下。使用安全内存来存储 PQC 算法所需的密钥可能非常昂贵且繁琐,而这正是PUF 技术可以解决的难题之一。

我们正在与一些行业合作伙伴和大学合作,在芯片上构建指令和基础设施,以便可以使用 PUF(如PUF QD)在需要时以低延迟和高速动态生成 PQC 密钥。

我们正在解决与实现 PQC 算法相关的内存问题。这样就无需在闪存中存储大量密钥,并且可以在需要PQC算法提供密钥时随时重新生成。

https://www.eetimes.eu/post-quantum-cryptography-moving-forward/

暂无评论内容